10. Februar 2021 von Arman Kohli

Erfolgsmessung vs.(oder gerade durch) Sicherheitskosten

Kundenfokus, Ausbau von Services und die Verbesserung vom eigenen Leistungsangebot sind für viele Unternehmen essenziell. Damit sollen Geschäftsprozesse so gut wie möglich unterstützt und optimiert werden. In der IT sorgt sich das IT-Service-Management (ITSM) hauptsächlich um die Optimierung der Qualität von IT-Diensten. Dabei wird der Fokus auf Effizienz, Prozessqualität und Wirtschaftlichkeit von IT-Services gelegt und ebnet so den Weg zur Kundenserviceorientierung.

Um mehr Transparenz, klare Strukturen und Aufgabenbereiche sowie die Erfolgsmessung zu ermöglichen, können diese Ansätze auch im Bereich der Informationssicherheit angewendet werden.

Als eines der weitverbreitetsten Frameworks aus dem Bereich IT-Service-Management kann ITIL genutzt werden. In der neusten Publikation bietet ITIL 4 viele Ansatzpunkte für Unternehmen. Dabei berücksichtigt ITIL neueste Trends, 34 verschiedene Praktiken und sieben Grundsätze.

Serviceorientierung in der Informationssicherheit

Das Akronym ITIL steht für Information Technology Infrastructure Library und wurde erstmalig 1986 durch die Central Computer and Telecommunication Agency (CCTA) veröffentlicht. Der Kerngedanke hinter ITIL war, Best Practices für das Management seitens der IT zu beschreiben.

Im Jahr 2000 wurde ITIL V2 publiziert. In ITIL V2 wurden die in Beziehung stehenden Prozesse der 42 Bücher aus V1 zusammengefasst, sodass sich ihre Anzahl auf acht reduzierte. Mit ITIL V2 wurde die Bedeutung einer engen Beziehung zwischen Kunden, IT-Service-Providern und -Zulieferern hervorgehoben. Dies resultierte in einem serviceorientierteren Ansatz. Mit einem Service-Lifecycle-Ansatz wurde ITIL V3 2007 veröffentlicht. Die Bereitstellung von Services wurde als kontinuierlicher Prozess betrachtet, in dem neue Services ins Leben gerufen, fortlaufend angepasst und andere Services stillgelegt wurden. Die neueste Version von ITIL wurde von Axelos im Februar 2019 unter den Namen ITIL 4 veröffentlicht. Mit ITIL 4 werden die neuesten Entwicklungen im Bereich der Technologien und aktueller Trends, beispielsweise agile Ansätze, aufgegriffen. Damit bietet ITIL 4 eine flexible Basis für Organisationen auf ihrem Weg der digitalen Transformation. Der Service-Lifecycle und die 26 Service-Lifecycle-Prozesse aus ITIL V3 wurden in ITIL 4 entfernt. Damit soll Service-Providern mehr Spielraum für die Definition maßgeschneiderter Prozesse gegeben werden, die die spezifischen Anforderungen der Organisation erfüllen.

Schlüsselkonzepte von ITIL 4 sind: der Wertschöpfungsgedanke, der Fokus auf Value-Streams und der ganzheitliche Blick durch die vier Dimensionen.

Das Servicewertsystem beinhaltet die Servicewertschöpfungskette und berücksichtigt die äußeren Einflussfaktoren beziehungsweise Anforderungen. Den Input stellt dabei die Nachfrage des Kunden dar, der Output ist das Ziel beziehungsweise der Wert für den Kunden.

Kosten für die Informationssicherheit

Fast täglich überschlagen sich die Meldungen über Sicherheitslücken, Angriffe von Cyberkriminellen und Datenschutzbedenken. Im März 2020 meldete das englischsprachige Fachjournal Bleeping Computer, dass weltweit Hacker und Cyberkriminelle den Corona-Virus nutzen, um zunehmend Phishing-Kampagnen und Cyberangriffe zu starten. Neben der Verteilung von Schadsoftware, rückten auch Diebstähle der Zugangsdaten vermehrt in den Vordergrund. Da in Zeiten von kurzfristigen Änderungen und Umstellungen im Privat- und Berufsleben beispielsweise Beschäftigte angehalten sind im Home-Office zu arbeiten, sind Informationssicherheit, IT-Sicherheit und auch Cybersicherheit von größter Bedeutung: Unter anderem, weil das Schadenspotenzial und die Reichweite enorm hoch sind.

Neben aktuellen Ereignissen wie der Corona-Pandemie, die die gesamte Welt betreffen, stehen somit auch Alltagsthemen, die Nutzung von Lernplattformen sowie die Installation neuer und/oder anderer IT-Produkte im Fokus, die von Hackern und Cyberkriminellen ausgenutzt werden, um Schaden zu verursachen und um unrechtmäßig an Informationen zu gelangen. Auch temporäre Auflagen oder Gesetzesänderungen führen bei IT-fernen Institutionen zu Mehraufwänden oder zur verstärkten Nutzung von IT-Produkten.

Während es für große Unternehmen oft möglich ist, ganze Teams oder Abteilungen von Beschäftigten für den sicheren Betrieb von Informationssystemen und die Beschäftigung mit IT-Angriffen bereitzustellen, können kleinere und mittlere Unternehmen dies nicht immer im gleichen Umfang leisten. Neben der Berücksichtigung des Kostenaspekts wünschen sich Unternehmen auch die Unterstützung bei ihren Kernprozessen, die Verringerung von Durchlaufzeiten und die Schaffung von Kontrollmechanismen und Transparenz über die gesamte hauseigene IT-Infrastruktur.

Um den Gefahren durch Cyberangriffe zu trotzen, existieren verschiedene Standards, Richtlinien und Leitfäden, die Unternehmen dabei helfen sollen, Informationssicherheit in ihre Betriebsabläufe zu integrieren. Bekannte Standards im Bereich der Informationssicherheit sind die international anerkannten Standards der ISO/IEC 2700x-er Reihe. Ein solcher Standard soll Unternehmen als Anleitung dienen, gibt aber keine konkreten Prozesse oder Handlungsempfehlungen vor.

Prozesse in einem ISMS

In Anlehnung an den ISO-Standard aus der 2700x-er Familie sowie den BSI-Standard lässt sich ein ISMS als Summe der Prozesse, Verantwortlichkeiten, Verfahren, Methoden sowie der Ressourcen, Hilfsmittel und einer geeigneten Aufbauorganisation charakterisieren, um der Leitungsebene zu ermöglichen, alle auf Informationssicherheit ausgerichteten Aktivitäten und Aufgaben nachvollziehbar zu lenken und zu dokumentieren.

Dabei werden in der Praxis häufig die Implementierung, der Betrieb, die Überwachung, der Review, die Wartung und die kontinuierliche Verbesserung der Informationssicherheit vernachlässigt.

Das vorrangige Ziel eines ISMS ist, alle Daten und Informationen eines Unternehmens angemessen, wirksam und durchgängig während des gesamten Lebenszyklus vor den jeweilig identifizierten Bedrohungen zu schützen, um ein angemessenes Sicherheitsniveau im Hinblick auf Vertraulichkeit, Integrität und Verfügbarkeit zu gewährleisten.

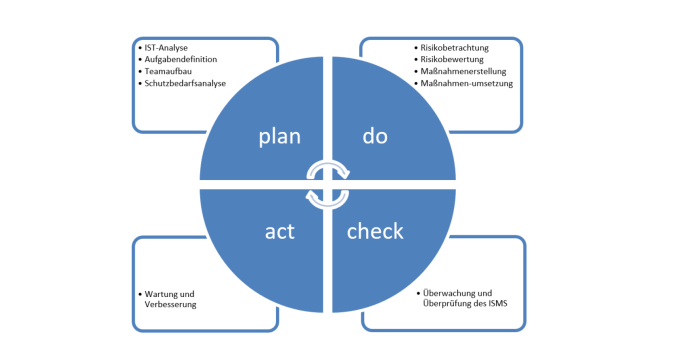

Der auf dem PDCA-Modell nach Deming basierte prozessorientierte Ansatz implementiert einen kontinuierlichen Verbesserungsprozess und führt damit zu einer lernenden Organisation. Das gleiche Modell wird auch in zahlreichen weiteren ISO-Normen angewendet.

Das PDCA-Modell im Bereich ISMS beinhaltet die Schritte plan, do, check und act.

Die Phase plan umfasst das Erkennen von Verbesserungspotenzialen, die Analyse des aktuellen Zustands sowie die Planung eines neuen Konzepts. Die Phase do umfasst die konzipierten Planungen, die getestet und praktisch optimiert werden. Es finden Einzeltests statt, die den eigentlichen Prozess vorerst nicht beeinflussen sollen. Die stattgefundenen Tests werden in der Phase check untersucht und ausgewertet. Eine Überprüfung auf Verbesserung wird durchgeführt. Bewährt sich die Verbesserung, wird diese umgesetzt. In der letzten Phase (act) erfolgt die organisationsweite Umsetzung des freigegebenen Zustandes. Eine regelmäßige Überprüfung der Einhaltung ist festzulegen. Auf die Verbesserung aus der Phase act folgt wiederum die nächste Planungsphase.

So können definierte Key Performance Indicators (KPIs) in messbaren Prozessen zur Erfolgsmessung beitragen. Risiken, die identifiziert und analysiert werden, können beispielsweise in einem Reporting mitsamt Maßnahmen einen Mehrwert verdeutlichen. Erkannte Risiken, die nicht eintreten, aber im Vorfeld kommuniziert und analysiert wurden, können selbst dem Management eines Unternehmens als Erfolg im Verhältnis zu entstandenen Kosten vorgeführt werden.

Mehrwert für Unternehmen

Auch im Cyber Resilience Report von IBM, an dem sich mehr als 3.400 unabhängige Security-Forschende des Ponemon Institute beteiligten, wurde auf verschiedene Schwachstellen in IT-Organisationen hingewiesen. In der Studie wurde die Robustheit von Unternehmen bei Angriffen untersucht. Das Ergebnis der Cyber Resilience Report Studie von IBM zeigte, dass lediglich 26 % der befragten Unternehmen über einen unternehmensweiten Notfallplan verfügen. Davon verfügen knapp 30 % über konkrete Leitfäden beziehungsweise Prozesse, wie mit typischen Angriffsmethoden – etwa DDoS-Angriffen oder Ransomware-Attacken – umgegangen werden sollte. Alarmierend ist auch die Erkenntnis, dass bei circa 53 % der befragten Organisationen in den letzten beiden Jahren ein Angriff mit erheblichem Datendiebstahl beziehungsweise bei ungefähr 51 % eine erhebliche Unterbrechung des Geschäftsbetriebs stattfanden.

Von den in der Studie befragten Unternehmen, machten 74 % nach eigener Einschätzung Fortschritte bei der Krisenbewältigung von Cyberangriffen. Knapp die Hälfte davon gab an, Angriffe schneller eindämmen zu können. Unternehmen, die hier keine Fortschritte erzielten, führten dies vor allem auf den Verlust kompetenter Beschäftigte und eines zu geringen (Sicherheits-)Budgets zurück!

Auch der Trend zu mehr Künstlicher Intelligenz (KI) in den verschiedenen Branchen und Bereichen nimmt zu. In Bezug auf die Informationssicherheit kann KI zwar helfen, Angriffe automatisiert zu erkennen und zu bekämpfen, sie kann aber auch selbst als Angriffswerkzeug missbraucht werden.

Immer häufiger zeigen IT-Sicherheitsforscher und Security-Fachleute, wie gefährlich eine reine Automatisierung sein kann. Deswegen werden die ITIL-Praktiken wie Continual Improvement, Knowledge-Management, Monitoring und Performance zunehmend relevanter und das Vertrauen von Unternehmen in Dienstleister, die KI-Produkte anbieten, wichtiger.

Das Mögliche Zusammenspiel

Das ITSM und die Informationssicherheit sind unterschiedlich, aber lassen sich gut miteinander verbinden. Neben dem sicheren Betrieb von Informationen kann auch die Kundenzufriedenheit steigen, da

- der Servicegedanke implementiert wird,

- die Kunden mehr Vertrauen haben,

- die IT auf den Kundenwert fokussiert ist, mehr Proaktivität vorliegt und

- eine kürzere Produkteinführungszeit (time-to-market) besteht.

Auch können sich Antwortzeiten verkürzen, und der Aufwand des Kunden gesenkt werden. Dies ist nur eine kleine Auswahl möglicher Vorteile durch die Kombination beider Bereiche.

Neben der Hervorhebung des Servicegedankens ist auch der Fokus auf Prozesse und Wertströme essenziell für Organisationen. Die Angriffsmethoden und die Herausforderungen im Bereich der Informationssicherheit werden immer weiter zunehmen. Daher ist von Bedeutung sich dessen bewusst zu sein und entsprechend zu agieren. Organisationen sollten ständig dazulernen, um sich kontinuierlich zu verbessern. Ein Blick auf die Gesamtheit des Systems ist genauso entscheidend, wie einzelne Prozesse im Detail sehen zu können.

Die Praxis hat gezeigt, dass eine Optimierung des Sicherheitsmanagements oftmals die Informationssicherheit effektiver und nachhaltiger verbessert als Investitionen in Sicherheitstechnik.

Der Fokus auf ITSM im IT-Umfeld verstärkt sich. Verbesserungen der Sicherheit werden immer bedeutsamer, da auch kurzfristig Branchen und Bereiche von diesem Thema betroffen sein können. Jeder, der IT nutzt, macht sich angreifbar und sollte entsprechende Vorkehrungen treffen. Die gesetzliche Pflicht gibt den Rahmen vor, aber durch Standards und Kombinationen über die Standards hinaus können bessere, sicherere und kostensparsamere Systeme geschaffen werden.

Durch die Definition von Performance-Kriterien wird ein Mehrwert sichtbar. Die Prozess-, die Service- und die Kundenorientierung sind dabei genauso wesentlich wie der Einsatz moderner Managementmethoden. Durch einen ganzheitlichen Ansatz mit dem Vier-Dimensionen-Modell, die Fokussierung eines Mehrwertes aus Kundensicht, die Steigerung der Arbeitsqualität sowie die Optimierung der Kapazität durch die Grundprinzipien und Praktiken kann der Standard maßgeblich erweitert werden.

Ihr möchtet mehr über spannende Themen aus der adesso-Welt erfahren? Dann werft auch einen Blick in unsere bisher erschienenen Blog-Beiträge.