28. August 2023 von Tobias Dieter und Domenic See

Cyber Kill Chain

Eine Cyber Kill Chain ist ein Rahmenwerk, das zur Analyse und Verhinderung von Cyber-Angriffen entwickelt wurde. Es bietet eine abgestufte Methodik zum Verständnis, zur Identifizierung und zur Eindämmung potenzieller Bedrohungen. Die Cyber Kill Chain hilft dabei, Ransomware-Angriffe oder Advanced Persistent Threats (APTs) zu verstehen und die Phasen des Angriffs nachvollziehbar darzustellen. Somit kann die eigene Netzwerk- und Systemsicherheit bewertet und angepasst werden.

Es gibt zahlreiche andere Modelle zur Darstellung von Cyber-Angriffen, zum Beispiel die Unified Kill Chain. Diese Modelle unterscheiden sich im Detaillierungsgrad. adesso verwendet das Modell der Cyber Kill Chain vor allem für Schulungen oder im Rahmen von Aus- und Weiterbildungen, da die Inhalte durch die Kompaktheit leicht vermittelt werden können.

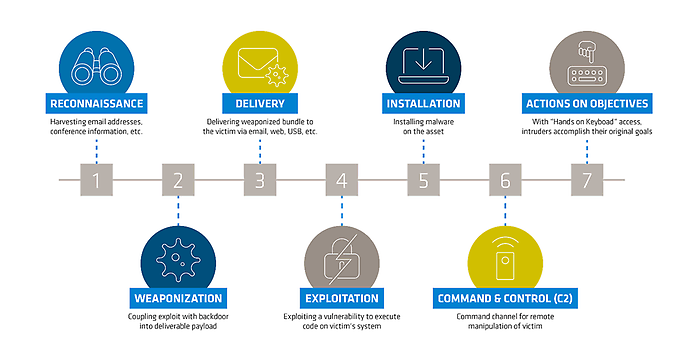

Die sieben Phasen der Cyber Kill Chain

Die Cyber Kill Chain besteht aus sieben aufeinanderfolgenden Aktionen, die den Phasen entsprechen, die eine Angreiferin oder ein Angreifer normalerweise während eines Cyber-Angriffs durchläuft. Diese Schritte werden folgendermaßen bezeichnet:

- Aufklärung (Reconnaissance),

- Bewaffnung (Weaponization),

- Auslieferung (Delivery),

- Ausnutzung (Exploitation),

- Installation,

- Steuerung und Kontrolle (Command & Control) sowie

- Aktion auf dem Zielobjekt (Actions on Objectives).

Um wirksame Präventions- und Reaktionsmaßnahmen zu Cyber-Bedrohungen einrichten zu können, ist es wichtig, ein Verständnis für jede Phase der Cyber Kill Chain zu erlangen.

Aufklärung (Reconnaissance)

Der erste Schritt in der Cyber Kill Chain ist die Aufklärung darüber, wie Angreifende Informationen über ihre Ziele sammeln. Dies kann das Scannen nach Schwachstellen, die Untersuchung potenzieller Ziele oder das Sammeln von Informationen zu Systemschwächen umfassen.

Bewaffnung (Weaponization)

Der nächste Schritt, die Bewaffnung, umfasst die Verwendung einer passenden Angriffsmethode – zum Beispiel in Form eines Exploits oder einer Malware, um die identifizierten Schwachstellen auszunutzen.

Auslieferung (Delivery)

Sobald die „Waffe“ erstellt ist, wird sie auf unterschiedliche Weise an das Ziel übermittelt (Auslieferung). Dies geschieht beispielsweise über E-Mail-Anhänge, kompromittierte Websites oder Social-Engineering-Techniken.

Ausnutzung (Exploitation)

Die Ausnutzung erfolgt, wenn das Ziel mit der übermittelten Angriffswaffe (Payload) interagiert und es Angreifenden ermöglicht, sich unbefugten Zugriff zu verschaffen.

Installation

Dieser Zugriff wird dann verwendet, um Hintertüren, Fernzugriffstools oder andere Schadsoftware auf dem System des Opfers zu installieren.

Die Installationsphase kann für Unternehmen besonders kritisch sein, da Hacker Möglichkeiten nutzen, sich dauerhaft Zugang zu den Systemen zu verschaffen. Solche Persistenzmaßnahmen sind beispielsweise Prozesse oder Registry-Einträge, im Kontext eines Webservers können unter anderem Web Shells eingesetzt werden, die Angreifenden immer wieder Zugriff gewähren.

Diese Persistenzmaßnahmen sind auch auf Netzwerkebene möglich, hier können sich Angreifende zum Beispiel Active Directory Accounts anlegen, um langfristig im Zielobjekt aktiv zu sein. Dem angegriffenen Unternehmen bleibt meist nur ein sehr kostenintensiver „Reset“ der kompletten Infrastruktur. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät in einigen Fällen sogar zu einem kompletten Hardwaretausch der betroffenen IT-Systeme.

Steuerung und Kontrolle (Command & Control)

Steuerung und Kontrolle bezeichnet den nächsten Schritt, bei dem der oder die Angreifende einen Kommunikationskanal mit dem kompromittierten System aufbaut, der es ihr oder ihm ermöglicht, die Kontrolle zu behalten und aus der Ferne Befehle zu erteilen.

Aktionen auf dem Zielobjekt (Actions on Objectives)

Schließlich setzt die oder der Angreifende ihre oder seine Ziele um, die vom Diebstahl sensibler Daten bis zur Störung kritischer Infrastrukturen reichen können.

Cyber Kill Chain als proaktive Verteidigungsstrategie

Um Cyber-Angriffen wirksam entgegenzuwirken, können Unternehmen die Cyber Kill Chain als proaktive Verteidigungsstrategie einsetzen. Durch das Verständnis der verschiedenen Phasen eines Angriffs sind Sicherheitsteams in der Lage, vorbeugende Maßnahmen zu realisieren und in jeder Phase geeignete Gegenmaßnahmen zu ergreifen.

In der Aufklärungsphase können Unternehmen beispielsweise den Netzwerkverkehr auf verdächtige Aktivitäten überwachen oder Threat Intelligence Tools einsetzen, um potenzielle Angreiferinnen und Angreifer zu identifizieren. In der Abwehrphase können robuste E-Mail-Filter und Web-Gateways helfen, bösartige Payloads zu identifizieren und zu blockieren. Darüber hinaus kann die Cyber Kill Chain bei der Reaktion auf Vorfälle helfen, indem sie einen strukturierten Rahmen für die Untersuchung und die Eindämmung von Cyber-Bedrohungen bereitstellt.

Durch die Analyse des Angriffslebenszyklus ist es Sicherheitsanalystinnen und -analysten möglich, den Einstiegspunkt eines Angriffs, die verwendeten Techniken und die Ziele der Angreiferin oder des Angreifers zu identifizieren. Diese Informationen helfen bei der Formulierung effektiver Reaktionsstrategien, bei der Minimierung der Auswirkungen des Verstoßes und bei der Verhinderung zukünftiger Angriffe.

Angreifende entwickeln ihre Taktiken, Techniken und Verfahren (Tactics, Techniques, and Procedures - kurz: TTPs) ständig weiter und sind in der Lage, herkömmliche Abwehrmaßnahmen zu umgehen. Aus diesem Grund sollten Organisationen die Cyber Kill Chain durch andere Abwehrmechanismen wie Netzwerksegmentierung, Benutzerschulungen und kontinuierliche Überwachung ergänzen.

Zur Erkennung und Abwehr von Angriffen werden Kompromittierungsindikatoren – so genannte Indicators of Compromise (kurz IOC) – und Verhaltensmuster verwendet, die auf bekannten Verfahren und Frameworks wie der Cyber Kill Chain, OWASP oder Mitre Att&ck basieren. Diese Indikatoren können jedoch zu Fehlalarmen führen und legitime Aktivitäten als bösartig identifizieren. Umgekehrt können Angreifende ausgefeilte Umgehungstechniken einsetzen, um herkömmliche IOCs zu umgehen, was zu falsch-negativen Ergebnissen führt. Um diese Risiken zu minimieren, sind regelmäßige Aktualisierungen der Quellen für Bedrohungsinformationen und eine kontinuierliche Weiterentwicklung der Erkennungsmechanismen unerlässlich.

Fazit

Die Cyber Kill Chain bietet einen strukturierten und systematischen Ansatz zum Verständnis und zur Abwehr von Cyber-Bedrohungen und verbessert so die allgemeine Sicherheitslage eines Unternehmens. Durch die Unterteilung des Angriffslebenszyklus in einzelne Phasen haben Unternehmen die Möglichkeit, ihre Abwehrmaßnahmen zu priorisieren und Ressourcen effizient zuzuweisen. Darüber hinaus erleichtert das Framework die Zusammenarbeit und Kommunikation zwischen Sicherheitsteams, um Informationen auszutauschen, Reaktionen zu koordinieren und Lücken in den Abwehrmaßnahmen zu identifizieren.

adesso bietet ein breites Spektrum an Informationen und Schulungen zur Prävention, Erkennung und Reaktion auf Cyber-Angriffe. Die Zielgruppen sind dabei unterschiedlich. So bieten wir Angebote, die sowohl für Endanwendende ohne IT-Kenntnisse als auch für Expertinnen und Experten mit Fachkenntnissen individuelle Inhalte vermitteln.